La información confidencial relacionada con datos críticos de servicios y aplicaciones sobre servidores web se expone cada vez más debido a una deficiente gestión de los administradores. Esto, facilita el acceso de terceros por medio de buscadores web.

En publicaciones anteriores hablamos sobre paneles de administración web y credenciales de acceso al descubierto. El problema planteado en ese caso era sobre un panel web específico donde se generaba un archivo conteniendo información sensible que podía ser utilizada por un atacante para ingresar al propio panel.

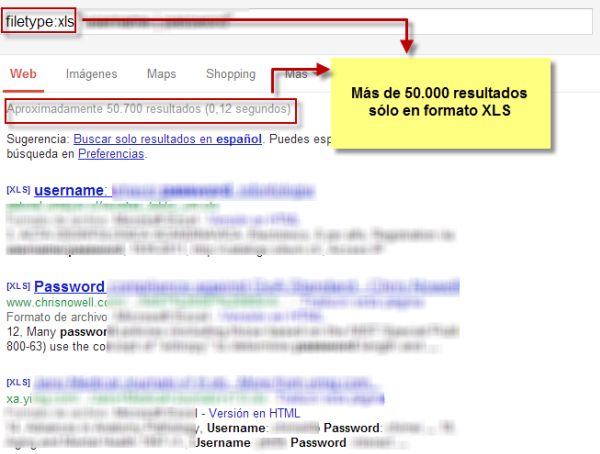

Se ha descubierto que a través de búsquedas específicas en Internet, es posible acceder un sinfín de archivos que contienen información confidencial. A continuación puede visualizarse una captura con los resultados de una búsqueda donde se obtienen datos sobre usuarios y contraseñas de diversos sitios en formato XLS (plantillas):

En el caso anterior, se obtuvieron resultados que arrojaron archivos en formato XLS que contienen información confidencial, como pueden ser usuarios y contraseñas de servicios, o cualquier otro tipo de dato crítico. Muchos de estos archivos son alojados en servidores web por los propios administradores con la creencia que no serán visibles por terceros. Sin embargo, los buscadores indexan la información de los sitios de forma recursiva quedandopública y accesible a partir de búsquedas con filtros específicos.

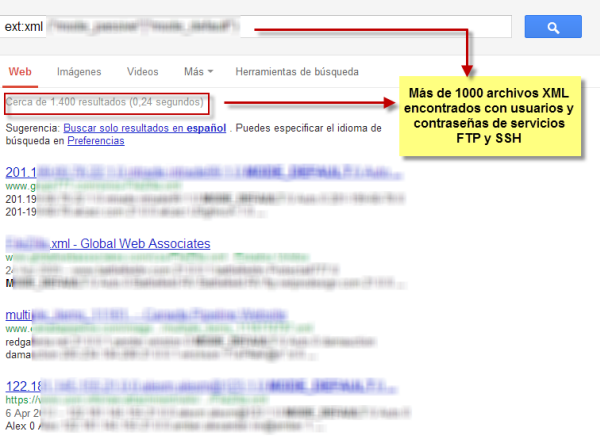

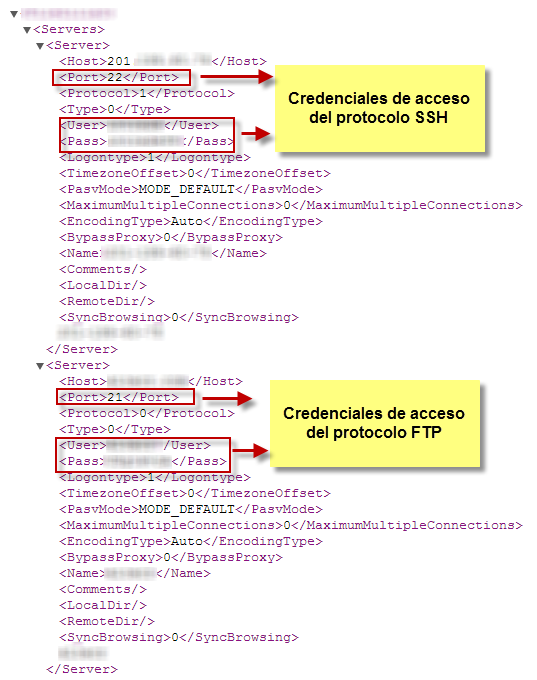

Asimismo, existe información confidencial de otra naturaleza y origen que puede ser expuesta. Muchas herramientas utilizadas en servidores web generan reportes u archivos de forma automática que contienen información sensible. A modo de ejemplo, un caso específico puede ser el de ciertas herramientas que trabajan sobre el protocolo FTP (puerto por defecto 21) o el protocolo SSH (puerto por defecto 22), donde es posible visualizar el nombre de usuario y contraseña correspondiente a una gran cantidad de sitios web. A continuación se adjunta una captura con los resultados de una búsqueda específica:

Si se accede a alguno de los resultados, se pueden ver usuarios y contraseñas de acceso de los protocolos:

Es importante que este tipo de información sea contemplada a la hora de utilizar herramientas que dispongan de estas características.

¿Que medidas se pueden tomar para evitar el acceso a información confidencial?

En el caso que se utilicen plantillas u otro tipo de archivos con información sensible dentro de un servidor web, en la medida de lo posible, no se debe alojar en directorios del servidor web de forma pública. Distinto es el caso si estos archivos sólo son accesibles por ciertas personas, donde el acceso debe realizarse a través de un mecanismo de validación. Otra alternativa es alojarlo en directorios privados, donde no sean indexados por los crawlers (robots) de los buscadores.

En el caso de los reportes o archivos generados automáticamente por distintas herramientas, se debe tener en cuenta previamente esta característica. Si no es necesario disponer de dichos archivos de reportes, es recomendable desactivar esa funcionalidad para evitar que los mismos queden accesibles por terceros accidentalmente. Si se deben disponer de estos archivos, se debe contemplar que los datos sean guardados en locaciones seguras y no públicas.

Este tipo de incidentes no es algo nuevo pero existe la posibilidad de evitarlos. Es por esto que la seguridad deber ser gestionada.

Desde ESET Latinoamérica contamos con nuestra unidad de ESET Security Services, desde donde brindamos servicios orientados a la auditoría de seguridad, estableciendo una forma evaluar cuál es el estado actual de la misma y proponer un plan de acción correctivo.

No hay comentarios:

Publicar un comentario